🚗 A Lightweight Privacy-Preserving Authentication Protocl for VANETs

摘要翻譯

摘要—隨著智慧城市概念的興起及車輛數量的增加,車輛自組網(Vehicular Ad-hoc Network, VANET)在車輛之間的通信中被廣泛接受,以獲取包括道路狀況、交通擁堵描述、車速及車輛位置等信息。自然地,VANET中的數據傳輸安全已成為研究人員的一項緊迫任務。雖然已有許多針對VANET的隱私保護認證協議被提出,但它們通常存在計算量大和安全漏洞等問題。因此,我們提出了一種適用於VANET的輕量化認證協議,該協議符合隱私保護需求,僅使用哈希函數和異或運算。在形式化的安全分析中,我們使用BAN邏輯證明了該協議達成了安全目標。我們還利用Proverif對協議進行了安全性驗證,結果顯示在模擬攻擊者下,該協議能保證隱私安全。此外,通過對安全特性的分析,我們的協議足夠穩健,能有效抵禦常見攻擊並保護通信數據的機密性。性能比較結果顯示,我們的協議輕量高效。我們還通過SUMO和NS-3模擬了網絡,結果表明該協議在VANET中具有效率高且實用的特性。

這個論文提出了一個更安全的VANET的輕量化認證協議,更好的保護用戶隱私,只使用了Hash與XOR運算

I.Introduction

近期因為政府越來越重視智慧城市以及智慧家庭,助長了無線網路以及通訊科技,

-

VANET : 專門用於車輛之間或車輛(OBS)與路邊基礎設施之間(RSU)的通信。它是一個動態的、分散式的網路,能夠支持車輛在行駛過程中共享信息

-

OBU : 是一個安裝在車子上的防竄改裝置,裡面會存著車子的重要機密資訊與加解密計算結果

- RSU : 會被放在路邊,主要負責與車輛節點(車輛上的通信設備)進行通信,並在車輛之間或車輛與基礎設施之間提供數據傳輸的橋樑。

-

VANET 中存在兩種不同的通訊類型:車輛對車輛 (V2V) 和車輛對基礎設施 (V2I),前者允許一定範圍內的車輛直接通訊,後者則要求車輛的訊息先傳輸到最近的 RSU

-

V2V 和 V2I 都遵循專用短程通訊 (DSRC) 協定,以提高運輸效率和安全性。

相關研究

-

[11]Zhang 等人研究出了基於IEEEE P1363標準的身分識別簽名方案的白盒實現(White-Box Implementation),可以避免私鑰在不受信任的環境中執行算法時被leak出來

- 但對於VAENT不適合,因為車子速度很快,並且都是無限的通訊,使用白盒實現需要一定的時間進行算法,因此使用lightweight(輕量級算法)是一種實際的選擇

-

[12]-[16] 的論文中表示認證是一個重要機制,可以確保資訊在傳輸過程中的安全性,並且已被廣泛應用於 VANET 中

-

[17]Lu等人提出了Conditionally Privacy-Preserving(條件隱私保護概念),不能在public 被追蹤,但 OBU 的真實身份可以由可信機構(TA)追蹤。他們基於短期匿名證書提出了一種條件隱私保護協議,以實現 VANET 中的匿名認證和隱私追蹤

- 但是每次與RSU通訊都要申請一張證書會很沒有效率

-

[18]Zhang提出了identity-based authentication protocol,就不用每次RSU與vichel溝通時都申請一張證書

- [19-22]Shim 和 Lee 等人 在論文中指出了此protocol的一些弱點,例如易受Replay Attack(重放攻擊)和lack of nonrepudiation (缺乏不可否認性)。Liu 等人表明此protocol僅能達到比聲稱的安全等級更低的水準,並且也容易受到tracking attacks (追蹤攻擊)以及vulnerable to forgery(易於偽造)

- [23]He等人提出了一種identity-based authentication protocol for VANET without bilinear pairing(無雙線性配對),降低計算難度

- [24], [25],有基於 He 等人協議以進一步提升效率。2016 年,Lo 和 Tsai [26] 也提出了一種authentication protocol without pairing(無配對的認證協議),減少了計算負擔。

- [27]Wang and Yao提出了一種需要複雜的證書交換的基於身分認證協議,並且RSU的主密鑰需要傳送給車輛

-

[28]Islam等人提出了一個新的authentication protocol基於password(密碼)和group key(群密鑰),[29]Cui等人又提出了一個更高效的協議

- 但是在[28],[29]中都會有一個固定不變的隨機數,即使每個會話中的假身份會改變,這些不變的隨機數仍可被視為車輛的標記,這違反了unlinkability(不可鏈接性屬性)。

-

[30]論文指出RSU 的檢測距離範圍為150米 如果汽車在高速公路上以90km/h的速度行駛,可以計算出汽車會在檢測範圍內停留的時間為(150*2)/25 = 12 秒,因此如果使用[28]、[29]論文指出的協定,因為認證過程不是自動化的因此要每過12秒就要輸入一次身份與密碼

-

在[28]論文中提到group key由TA生成後可以直接發送給車輛,因此車輛在認證過程中向RSU發送訊息會是多餘的行為

-

如果車輛的OBU突然損壞,無法廣播離開訊息,那麼group key就沒辦法更新

- 以上幾點指出[28]、[29]中的協議可能不適用於實際場景

Info

補充:

- 主密鑰(Master Key) : 是 RSU 或其他設備用於生成加密密鑰或認證憑證的核心密鑰。它通常具有很高的安全性

- bilinear pairing : 雙線性配對是一種基於椭圓曲線的數學運算,廣泛用於傳統的基於身份的加密系統

- 無配對認證協議:無配對的認證協議是針對雙線性配對計算代價高的問題提出的替代方案。這類協議使用其他加密技術(例如對稱加密、非對稱加密或雜湊函數)來實現身份認證

- unlinkability : 是對同一角色的關聯

- 條件保護隱私(Conditional Privacy Preservation)是一種在滿足特定條件下,允許揭示用戶身份或敏感信息的隱私保護策略。其核心理念是在日常情況下保護用戶的隱私,使其活動保持匿名或不可追蹤,但在特定情況下(如違法行為、緊急事件或法律要求),授權方可以根據預先定義的條件,訪問或揭露用戶的真實身份。

論文貢獻

- 提出了針對VAENT中具有條件保護隱私的lightweight(輕量級算法)的authentication protocal

- 使用BAN邏輯的形式化分析、Proverif 工具形式化驗證以及安全全性討論,證明該協議具有穩健性

- 通過與文獻[28]和[29]中提出的協議進行安全性特性和性能比較,發現本論文的protocal達成更多安全的目標同時也據報高效性

- 通過使用SUMO和NS-3的模擬分析,我們證明了該協議具有實用性。

II.Preliminary

這裡介紹了背景知識

- Notations

- 符號

-

Network Model 在論文中皆使用以下的網路模型,包含了TA、RSU、vehicles之間的通訊

- TA 是可以完全信任且有足夠的計算與充足的儲存空間

- RSU 不是完全可信任並且擁有較低的計算能力與較少的儲存空間

- 車輛則配備了一個 OBU(車載單元) 車子傳送Authentication message無線傳輸給RSU,RSU有線傳輸給TA

- 我們在車輛通過每個RSU時,放棄了輸入身份和密碼的方式,此外,為了解決群組密鑰更新錯誤的問題,我們採用簡單的方式:所有車輛都需與最近的RSU通信,每輛車僅與對應的RSU共享一個session key(會話密鑰),類似於[31]、[32]中使用簽名的協議如果某輛車的OBU發生故障,無法廣播離開信息,群組內的通信將不受該事故影響,

- 在VANET中,三方(vehicle、RSU、TA)並須在確定session key 之前互相認證,確保vehicle與RSU能夠接收到TA的消息

-

Security Requirement

根據過去在VANET(車載網路)相關工作的研究[28], [29], [31]–[37],一個輕量化的VANET身份驗證協議應具備以下特性:

-

車輛匿名性(Vehicle Anonymity)

車輛 \(𝑉_𝑖\)的真實身份\(𝐼𝐷_{𝑉_𝑖}\)應在通信過程中受到保護。通常,使用 \(𝑉_𝑖\)的假名(pseudoidentity)來實現此功能。 * 不可鏈接性(Unlinkability)

為防止攻擊者區分不同車輛,車輛 \(𝑉_𝑖\)的假名在不同的通信會話中應該是不同的,且這些假名之間不存在明顯的關聯,從而避免被分析和跟蹤。 * 可追蹤性(Traceability)

為了在發生惡意行為時進行審查,授權的實體(TA)應能恢復車輛的真實身份。 * 相互認證(Mutual Authentication)

TA和車輛應具備驗證彼此消息的能力,否則可能導致偽造攻擊的發生。

-

抵抗各類攻擊(Resistance to Various Attacks)

協議必須能抵禦常見的攻擊,如偽造攻擊、篡改攻擊和重放攻擊。

III.Proposed Protocal

論文中提出的protocol包含四個部分 1. 初始化(Initialization) 2. RSU註冊(RSU Registration) 3. 車輛註冊(Vehicle Registration) 4. 消息驗證(Message Authentication)

- 初始化: TA 先選擇一個\(H(\cdot): \{0,1\}^* \to \{0,1\}^l\)雜湊函式與一個祕密金鑰\(x_{TA}\) :::info 哈希函數\(H(\cdot): \{0,1\}^* \to \{0,1\}^l\)是一種將任意長度的輸入(通常是二進制數據)壓縮或映射為固定長度的輸出(稱為哈希值或摘要)的數學函數。這個函數的輸出是固定的𝑙位二進制值。 :::

-

RSU Registration(RSU註冊): TA 選 \(ID_{R_j}\) 給 RSU (\(R_j\)),再選一把共享秘密金鑰 \(k_j\) 用於TA與RSU通訊,最後將( \(ID_{R_j}\) , \(R_j\) )存在TA的database,並且以安全的方式傳給 RSU (\(R_j\))

-

Vehicle Registration(車輛註冊) TA 生成了 \(ID_{V_i}\) 給 \(V_i\) 並且儲存進 database ,同時TA選則了 \(PID_{V_i}\) 當作假名,並且計算

\(A_1 = H(x_{TA}||PID_{V_i})\)

\(A_2 = H(PID_{V_i}||x_{TA})\)

TA 計算完後將(\(ID_{V_i}\),\(A_1\),\(A_2\),\(PID_{V_i}\))用安全的方式傳送給 \(V_i\) ,並且 \(V_i\) 將資訊存進去OBS

-

Message Authentication(消息驗證)

其中的 \(snky\) 是\(V_i\)與\(R_j\) 的session key,分別是\(snky_{R_j}\)與\(snky_{V_i}\)

IV.Formal Sevurity Analysis Using Ban Logic

這裡使用了BAN logic 去驗證論文中提出的Protocal實現了以下的安全目標 * 相互認證:確保 \(𝑉_𝑖\)和 TA、\(𝑅_𝑗\)和 TA 之間能夠相互驗證身份。 * 密鑰協商:\(𝑉_𝑖\)和 \(R_j\)能夠在 TA 的幫助下共享一個會話金鑰 \(s𝑛𝑘𝑦\)。 * 消息完整性與保密性:確保傳輸的消息未被竄改或洩露。

Banlogic基本用法

符號解釋

-

\(P \mid \equiv X\) 說明:\(P\) 相信 \(X\) 是正確的。

-

\(P \triangleleft X\) 說明:\(P\) 接收到消息 \(X\)。

-

\(P \mid \sim X\) 說明:表示P曾經說過X,這句話有兩種含意。

- 表示X是由P發出來的,即P是消息源

- P能夠確認消息X的含意

-

\(P \mid \equiv \#(X)\) 說明:\(P\) 認為 \(X\) 是新鮮的(未被重播過)。

-

\(P \overset{K}{\longleftrightarrow} Q\) 說明:\(P\) 和 \(Q\) 共享密鑰 \(K\)。

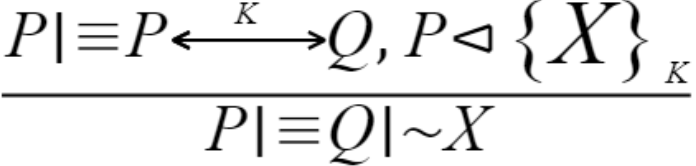

論文使用的定理

-

消息意義規則(共享金鑰)

P 相信 P與Q 之間是使用共享金鑰K去做溝通,當今天P收到由K加密的X時,則P相信Q說過X(X是由Q發送出來的或者Q知道X的消息源)

P 相信 P與Q 之間是使用共享金鑰K去做溝通,當今天P收到由K加密的X時,則P相信Q說過X(X是由Q發送出來的或者Q知道X的消息源) -

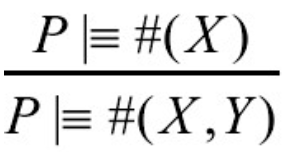

新鮮性規則

當P相信X是新鮮的時候,則P相信X和Y的聯集整體訊息也是新鮮的

當P相信X是新鮮的時候,則P相信X和Y的聯集整體訊息也是新鮮的 -

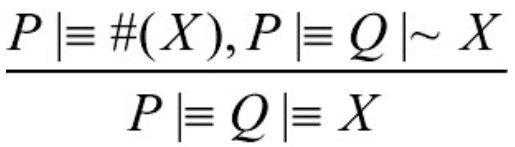

隨機數驗證規則

當P相信X是新鮮的,並且P相信Q曾經說過X,則P相信Q相信X是真實的

當P相信X是新鮮的,並且P相信Q曾經說過X,則P相信Q相信X是真實的 -

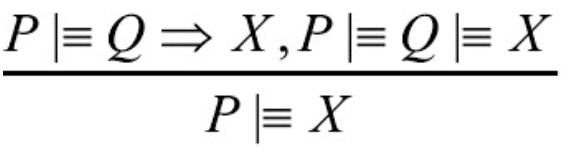

管轄權規則

表示P相信Q對X有控制權,且P相信Q相信X,則P相信X。

表示P相信Q對X有控制權,且P相信Q相信X,則P相信X。

目標一: \(TA \mid \equiv V_i \mid \equiv\left(V_i\overset{r_{V_i}}{\longleftrightarrow} TA \right)\)

\(TA\) 相信 \(𝑉_𝑖\) 認為 \({𝑟_{V_i}}\)是其與 \(TA\) 之間的通訊密鑰

目標二: \(TA \mid \equiv \left( V_i \overset{r_{V_i}}{\longleftrightarrow} TA \right)\)

\(TA\) 相信 \(r_{v_i}\)是 \(TA \(與\)V_i\)之間的通訊密鑰

目標三: \(TA \mid \equiv R_j \mid \equiv \left( R_j \overset{r_{R_j}}{\longleftrightarrow} TA \right)\)

\(TA\) 相信 \(R_j\)認為\(r_{R_j}\)是其與 \(TA\) 之間的通訊密鑰

目標四: \(TA \mid \equiv \left( R_j \overset{r_{R_j}}{\longleftrightarrow} TA \right)\)

\(TA\) 相信 \(r_{R_j}\)是其與\(R_j\)之間溝通的通訊密鑰

目標五: \(R_j \mid \equiv TA \mid \equiv \left( R_j \overset{snky}{\longleftrightarrow} TA \right)\)

\(R_j\)相信 \(TA\) 認為\(snky\)是其與\(R_j\)之間溝通的通訊密鑰

目標六:

\(R_j \mid \equiv \left( R_j \overset{snk_y}{\longleftrightarrow} TA \right)\)

\(R_j\) 相信 \(snky\)是其與 \(TA\) 之間溝通的通訊密鑰

目標7:

\(V_i \mid \equiv TA \mid \equiv \left( V_i \overset{snk_y}{\longleftrightarrow} TA \right)\)

\(V_i\)相信 \(TA\) 認為\(snky\)是其與\(V_i\)之間溝通的通訊密鑰

目標8:

\(V_i \mid \equiv \left( V_i \overset{snk_y}{\longleftrightarrow} TA \right)\)

\(V_i\) 相信 \(snky\)是其與 \(TA\) 之間溝通的通訊密鑰

以下將\(V_i\)、\(R_j\)與TA通訊的過程理想化

\(M1: V_i \to TA : \langle B_1, (V_i \overset{r_{V_i}}{\longleftrightarrow} TA)_{H(ID_{V_i} \parallel x_{TA})}, B_3, t_{V_i}, PID_{V_i} \rangle\)

\(M2: R_j \to TA : \langle (R_j \overset{r_{R_j}}{\longleftrightarrow} TA)k_j, C_2, ID_{R_j}, t_{R_j} \rangle\)

\(M3: TA \to R_j : \langle (R_j \overset{snk_y}{\longleftrightarrow} TA)_{H(r_{R_j} \parallel k_j \parallel t_{TA})}, D_2, t_{TA} \rangle\)

\(M4: TA \to V_i : \langle (V_i \overset{snk_y}{\longleftrightarrow} TA)_{H(r_{V_i} \parallel t_{TA} \parallel ID_{V_i})}, D_4, D_5, D_6, t_{TA} \rangle\)

並且根據Protocal溝通描述,可以得到以下假設(都可以從初始化、加解密需要的式子看到) \(A1 : TA | \equiv (V_i \overset{H(ID_{V_i} \parallel x_{TA})}{\longleftrightarrow} TA)\)

\(A2: TA | \equiv \#(t_{V_i})\)

\(A3: TA | \equiv V_i | \Rightarrow (V_i \overset{r_{V_i}}{\longleftrightarrow} TA)\)

\(A4: TA | \equiv (R_j \overset{k_j}{\longleftrightarrow} TA)\)

\(A5: TA | \equiv \#(t_{R_j})\)

\(A6: TA | \equiv R_j | \Rightarrow (R_j \overset{r_{R_j}}{\longleftrightarrow} TA)\)

\(A7: R_j | \equiv (R_j \overset{H(r_{R_j} \parallel k_j \parallel t_{TA})}{\longleftrightarrow} TA)\)

\(A8: R_j | \equiv \#(t_{TA})\)

\(A9: R_j | \equiv TA \Rightarrow (R_j \overset{snk_y}{\longleftrightarrow} TA)\)

\(A10: V_i | \equiv (V_i \overset{H(r_{V_i} \parallel t_{TA} \parallel ID_{V_i})}{\longleftrightarrow} TA)\)

\(A11: V_i | \equiv \#(t_{TA})\)

\(A12: V_i | \equiv TA \Rightarrow (V_i \overset{snk_y}{\longleftrightarrow} TA)\)

接下來開始證明論文中的Protocal有沒有達到那八個目標

先從M1 開始推導,可以將M1改寫成 \(S1:TA \triangleleft \langle B_1, (V_i \overset{r_{V_i}}{\longleftrightarrow} TA)_{H(ID_{V_i} \parallel x_{TA})}, B_3, t_{V_i}, PID_{V_i} \rangle\)

由\(S1\)與\(A1\)並且由消息意義規則可以改寫成

\(S2 : TA | \equiv V_i | \sim (V_i \overset{r_{V_i}}{\longleftrightarrow} TA)\)

由\(M1\),\(A2\),以及新鮮性規則可以得到

\(TA | \equiv \#\langle B_1, (V_i \overset{r_{V_i}}{\longleftrightarrow} TA)_{H(ID_{V_i} \parallel x_{TA})}, B_3, t_{V_i}, PID_{V_i} \rangle\)

再根據\(A1\),可以得到 \(S3 : TA | \equiv \#(V_i \overset{r_{V_i}}{\longleftrightarrow} TA)\)

從\(S2,S3\)以及隨機數驗證規則,可以改成 \(S4 : TA | \equiv V_i | \equiv (V_i \overset{r_{V_i}}{\longleftrightarrow} TA) \quad (\text{目標1})\)

由\(A3,S4\)以及管轄權規則可以改寫成 \(S5:TA | \equiv (V_i \overset{r_{V_i}}{\longleftrightarrow} TA) \quad (\text{目標2})\)

其餘目標3~目標8 皆是從M2~M4經過相同流程得出的結論

從上述分析可見,我們的協議實現了所有的安全目標(1 至 8),並且 \(𝑉_𝑖\) 和 \(𝑅_𝑗\) 在 TA 的幫助下共享了一個會話金鑰。

V.Formal Verfication

這裡使用了Proverif工具去檢測Protocal的密碼學操作是否符合安全需求

A. 定義

我們在圖3中展示了代碼的定義。左右框分別包含兩條線。在左框中,sc1 和 sc2 是用於註冊的私有通道,而 ch1 和 ch2 是用於認證的公共通道。兩條線之間的元素與第III節中的定義幾乎相同,因此此處不再重複說明。d1 和 d2 是TA中的表格,分別用於存儲車輛信息和RSU信息。在右框中,第一個空格包含三個函數,分別是字符串連接、XOR操作和哈希函數。中間的空格引入了異或操作。此外,在最後一個空格中展示了四個事件和四個查詢,前兩個查詢用於驗證會話密鑰,而後兩個查詢用於驗證事件。

A. 定義

我們在圖3中展示了代碼的定義。左右框分別包含兩條線。在左框中,sc1 和 sc2 是用於註冊的私有通道,而 ch1 和 ch2 是用於認證的公共通道。兩條線之間的元素與第III節中的定義幾乎相同,因此此處不再重複說明。d1 和 d2 是TA中的表格,分別用於存儲車輛信息和RSU信息。在右框中,第一個空格包含三個函數,分別是字符串連接、XOR操作和哈希函數。中間的空格引入了異或操作。此外,在最後一個空格中展示了四個事件和四個查詢,前兩個查詢用於驗證會話密鑰,而後兩個查詢用於驗證事件。

B. 過程

我們在此提供了三個參與方的模擬代碼。在圖4中,展示了車輛和RSU的過程。在兩個框中,第2到第3行是用於註冊的,隨後的部分是用於消息認證的代碼

B. 過程

我們在此提供了三個參與方的模擬代碼。在圖4中,展示了車輛和RSU的過程。在兩個框中,第2到第3行是用於註冊的,隨後的部分是用於消息認證的代碼

圖5中展示了TA的代碼,左框包含兩條線。車輛的註冊代碼在第一條線之上,RSU的註冊代碼在第一條線和第二條線之間。從第二條線到右框內的代碼部分是消息認證的代碼。最後一行代碼表明,TA的整體代碼是由兩部分註冊和消息認證的聚合構成的。語句

圖5中展示了TA的代碼,左框包含兩條線。車輛的註冊代碼在第一條線之上,RSU的註冊代碼在第一條線和第二條線之間。從第二條線到右框內的代碼部分是消息認證的代碼。最後一行代碼表明,TA的整體代碼是由兩部分註冊和消息認證的聚合構成的。語句 process !V |!R|!TA用於在Proverif中運行所有代碼。

C. 結果 我們在圖6中列出了查詢的結果。第一和第二個結果表明,車輛與RSU之間共享的會話密鑰對攻擊者是安全的。第三和第四個結果表明,四個事件可以按正常順序執行,即 VStart 必然出現在 VAuth 之前,RStart 必然出現在 RAuth 之前。因此,我們的協議使用Proverif工具進行測試是安全的。

VI.Discussion of Security Features

VII. Comparision With Other Related Protocols

VII. 與其他相關協議的比較 在本節中,我們將我們的協議與其他相關方案進行比較。由於 [28] 和 [29] 的方案比先前的相關研究 [23]、[24] 和 [26] 更有效,因此我們集中討論如何解決 [28] 和 [29] 方案中的不可行性問題。因此,我們將比較的重點放在我們提出的協議與 [28] 和 [29] 兩個最相關的協議的安全性特徵和性能上,而忽略與其他研究 [23]、[24]、[26] 的比較。

A. 安全性比較 根據先前的安全性分析,我們將我們的協議與近期的競爭協議 [28] 和 [29] 進行比較,結果列於表 I 中,其中 √ 和 × 分別表示協議符合和不符合該安全特徵。從表中可以看出,我們的協議保留了所有安全特徵,而 [28] 和 [29] 的協議無法實現不可鏈接性(unlinkability)和相互認證(mutual authentication)。此外,如第 I-A 節所述,[28] 和 [29] 的協議在實際應用中不可行,因為駕駛員無法在 RSU(路側單元)的通信範圍內完成認證。而我們的協議則是可行的,因為駕駛員無需執行這些操作。因此,我們的協議在安全性和實用性方面均優於其他兩個協議。

B. 性能比較 我們演示了我們協議的計算和通信成本,並將其與 [28] 和 [29] 進行比較。

首先,定義比較標準。[28] 和 [29] 的協議中包含車輛加入和離開階段,但這兩個協議在性能比較中未考慮其時間和通信成本。為此,我們將此部分納入比較範圍,內容包括車輛進入 RSU 檢測範圍至離開該範圍的全過程。同時,這輛車可能遇到兩種情況:其他車輛進入相同範圍,以及其他車輛離開該範圍。只有考慮過程中的所有變化,才能適當計算每個實體的時間成本和整體通信成本。

相關的時間參數是在 [33] 的相同平台和 Miracl 庫上測試的,操作系統為 Ubuntu 18.04。假設 \(𝑡_𝐻\)、\(𝑡_𝑚\)、\(𝑡_𝑖\) 和 \(𝑡_{𝐶𝑅𝑇}\),分別表示雜湊函數、群內乘法、群內反演以及中國餘數定理計算的時間成本,其值分別為 3.204 μs、1.86 μs、25.58 μs 和 150.589 μs,並使用 256 位的 SHA-256 雜湊函數進行比較。此外,假設時間戳、隨機數、身份和偽隨機身份的位長分別為 64 位、160 位、160 位和 160 位。

在上述過程中,有兩種類型的距離。從圖 7 中可以看到, \(𝑑_𝑤\) 是 RSU 可達的檢測距離,而 \(𝑑_𝑣\)是兩輛車應保持的安全距離。此外,由於 DSRC 協議 [40], \(𝑑_𝑤\)可達到 300 m,因此一個 RSU 可檢測到道路上 600 m 的範圍。而根據 [41],兩輛車之間的建議安全距離約等於速度數值。例如,當車速為 100 km/h 時,\(𝑑_𝑣\) 應為 100 m。在固定的 \(𝑑_𝑣\)和車速下,我們可以模擬檢測範圍內車輛的數量限制。例如,當車速為 55 km/h,\(𝑑_𝑣\) = 55\(m\),而車輛長度為 5 m(根據 [42]),在 RSU \(𝑅_𝑗\) 的檢測範圍內,當車輛 \(𝑉_𝑘\) 進入時,每條車道最多有 9 輛車,包括剛進入的 \(𝑉_𝑘\)。類似地,在對向車道最多有 10 輛車。

當 \(𝑉_𝑘\) 離開檢測範圍時,其前方的 4 輛車已離開範圍,並且在 \(𝑉_𝑘\) 之後會有其他 4 輛車進入範圍。對向車道也有類似情況。用兩個變量 \(𝑛_𝑗\) 和 \(𝑛_𝑙\) 分別表示在 \(𝑉_𝑘\) 穿過 \(𝑅_𝑗\) 檢測範圍的時間段內進入和離開範圍的車輛數量,可以看出 \(𝑛_𝑗 = 𝑛_𝑙 = 19\)為最大值。

表 II 顯示了我們的協議與 [28] 和 [29] 的協議在計算和通信成本上的比較,其中 \(𝑛_𝑗\) 和 \(𝑛_𝑙\)如上所述。為了更清晰地展示比較結果,我們繪製了車輛、RSU 和 TA 的時間成本以及通信成本的圖表(見圖 8)。從表中可以看出,在車輛和 TA 的時間成本方面,隨著 \(𝑛_𝑗\)和 \(𝑛_𝑙\) 的增加,我們的協議在計算效率上明顯優於其他協議。例如,當 \(𝑛_𝑗 =𝑛_𝑙 =19\) 時,我們協議中車輛的時間成本僅為 [28] 和 [29] 的 8% 和 15%,而 TA 的時間成本僅為 [28] 和 [29] 的 73% 和 14%。這是因為在 [28] 和 [29] 的協議中,每次車輛加入和離開時,這兩個實體需要計算以更新群密鑰。

在 RSU 的時間成本方面,我們的協議是最高的。在通信成本方面,當加入和離開車輛數量較高時,我們的協議僅優於 [28]。這是因為我們的協議實現了真正的相互認證,而 [28] 和 [29] 的協議中沒有消息傳輸和計算以實現相互認證。然而,根據上述分析,[28] 和 [29] 存在一些弱點,因為在通過 RSU 時輸入身份和密碼在實際應用中不現實。此外,在 [28] 和 [29] 的協議中,當車輛離開時,消息可能會丟失。因此,我們的協議在實際應用環境中更為可行。

VIII Simulation for Network

在本節中,我們使用 SUMO 1.1 和 NS-3 3.28 平台模擬了我們協議的通信情境。模擬中使用的基本參數列於表 III,RSU 和街道的拓撲如圖 9 所示。每條街道長 800 米,設有兩個車道。RSU 部署在街角或十字路口附近。車輛在接收到 RSU 廣播的恆定身份編號後,開始發送自己的認證消息。這種廣播每 0.3 秒發生一次。我們測試了三種不同車速場景,包括 10 m/s、20 m/s 和 30 m/s,分別代表低速、中速和高速情況。在我們的協議中,跟蹤並分析了四種消息,其大小分別為 124 B、216 B、200 B 和 136 B。

在模擬中,考慮了端到端延遲(E2ED)和封包投遞率(PDR)兩個指標,並分析了在三種車速場景下的表現。

模擬結果分析 端到端延遲(E2ED) 從圖 10 可以看出,隨著車輛數量的增加,E2ED 在所有三個場景中都隨之增大。這與我們的理解一致,即更多的通信會隨著車輛數量的增加導致更多的網路擁堵。

封包投遞率(PDR) 從圖 11 可以觀察到,當車輛數量增多時,PDR 會有所下降。然而,對於不同車速的車輛,其測試點均處於 PDR 的小範圍內。即使車輛數量從 50 增加到 250,PDR 仍然非常穩定,且高於 99%。

總結 以上結果表明,我們的協議在各種交通情境下均具有良好的實用性。即使在車輛數量增多時,通信性能仍能保持穩定,並能適應不同車速的需求。

IX.Conclusion

本文提出了一種針對 VANETs 的全新輕量級認證協議。該協議不僅實現了三方之間的認證,還能保證車輛的匿名性。通過使用 BAN 邏輯、Proverif 工具以及對安全特性的討論,證明了該協議在抵禦各種攻擊方面的魯棒性,並滿足安全需求。此外,SUMO 和 NS-3 平台的模擬結果顯示,該協議具有效率。與其他相關協議的比較表明,我們的協議更適合於實際應用場景。

隨著 5G 和邊緣計算等新興技術的發展,VANETs 應用將具備新的特性,但也會引入一些新的安全和隱私保護挑戰。在未來,我們將致力於 5G 和邊緣計算支持下的車聯萬物服務(Vehicle-to-Everything,V2X)中的安全與隱私問題研究,例如基於軟體定義網路(SDN)和網路功能虛擬化(NFV)技術的認證協議,用於 5G V2X 應用場景。