對小綠人進行一波大調查

🧂 前言

大家不知道最近有沒有看過最新的 Netflix 紀錄片《陌生號碼:高校簡訊詐騙疑雲》,以及之前的《網路煉獄:揭發N 號房》,劇中都有出現一幕是鑑識人員將嫌疑犯的手機拿去進行證據採集,這讓我想到我可以研究看看如何對常見的 Android 以及 IOS 系統手機進行鑑識,但是因為直接買類似 Cellebrite UFED 的設備或者Magnet AXIOM軟體來玩需要花錢,因此今明兩天我會使用開源的分析工具並利用最近剛結束的MVS CTF 2025的android 與IOS 分類提供的dumpfiles來玩玩看。

🍘 仙貝工具

ALEAPP

下載連結:

ALEAPP : https://github.com/abrignoni/ALEAPP

是由 Alexis Brignoni 開發的一個開源工具,用來做 Android 裝置的 證據檔案分析(forensic artifacts parsing)。其目的在於整理 Android 裝置中常見的 log、事件、Protobuf(如 Google Play Services 或其他使用 Protobuf 的 apps)等資料,協助數位鑑識與 incident response 調查人員快速取出與分析有用資料。

今天的Android 的 dumpfiles 會以今年初剛結束的 MVS CTF 2025 中的Android 分類來分享

Android

下載連結 : https://drive.google.com/file/d/1Ay-T4kE8J3NX-XLh0krarFvE9j8SK_LT/view

這個連結下載會給一個Android 手機的 data 資料夾內容,並且是壓縮過後的。

這邊可以分享一下在Android 11 後,沒有 root 的權限是沒有辦法去存取到 data 資料夾的,因此會需要一些第三方的工具才可以把它 dump 下來。

我的猜測,這個 dump 的製作是使用一個Magisk 工具安裝到裝置上,這個工具可以讓你獲得到 root 權限並無需修改系統分區,參考連結

ALEAPP 只支援 tar/zip/gz 檔案,因此我是先從連結上下載後解壓再重新壓縮成 zip 一次

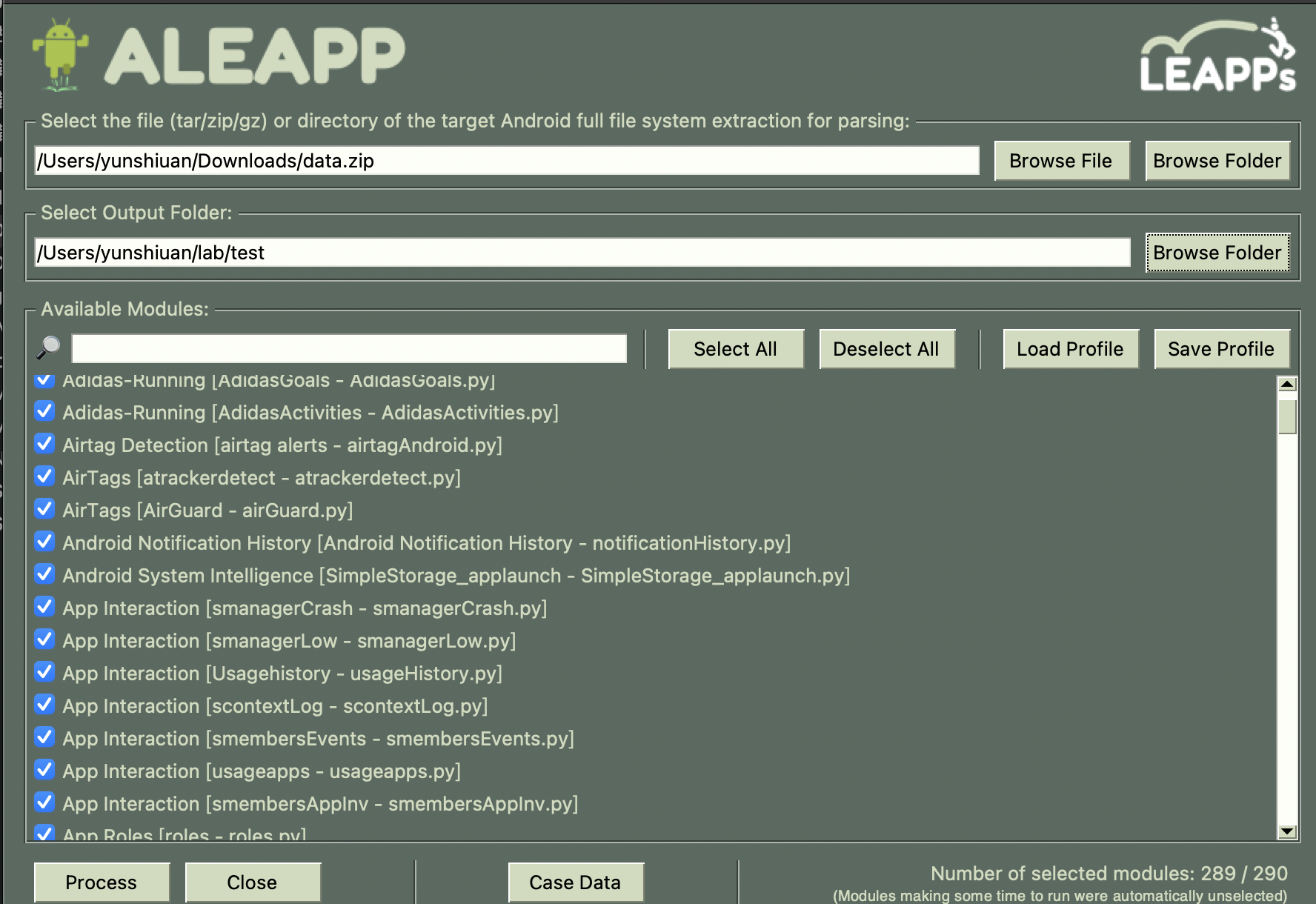

得到檔案之後就可以丟給 ALEAPP,上面是填題目給的檔案,下面是選它產生的分析結果要輸出到哪裡的資料夾

下面的 Module 可以全選

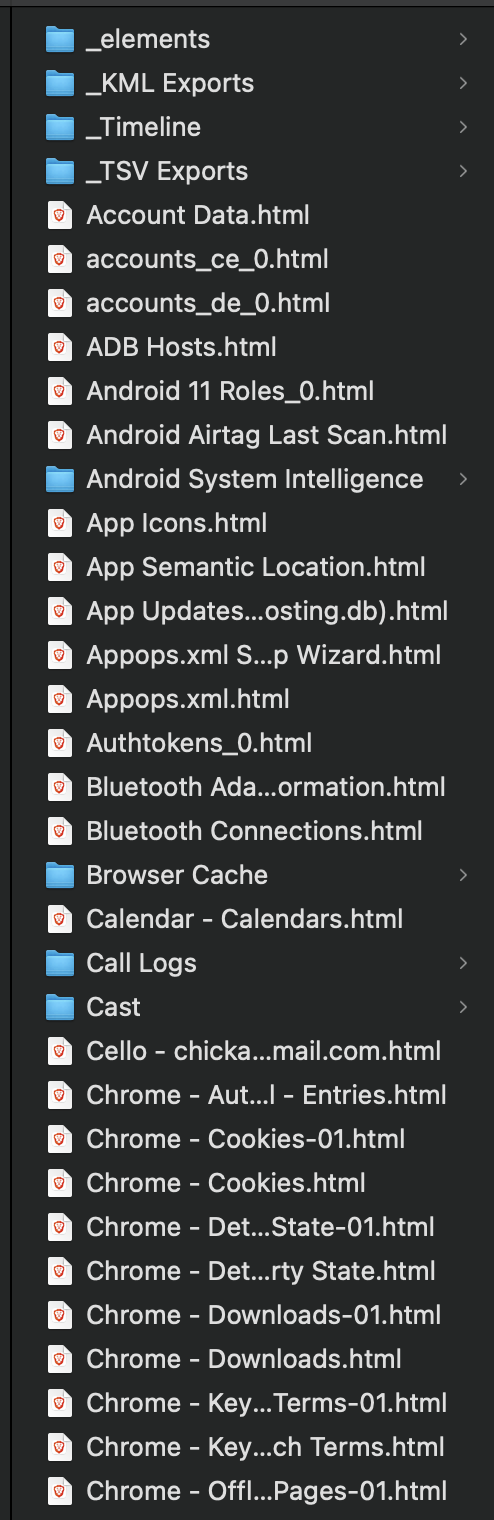

接下來按左下角的 Process 它就會開始做分析,分析完之後它會在你跟剛剛填的路徑下新增一個資料夾

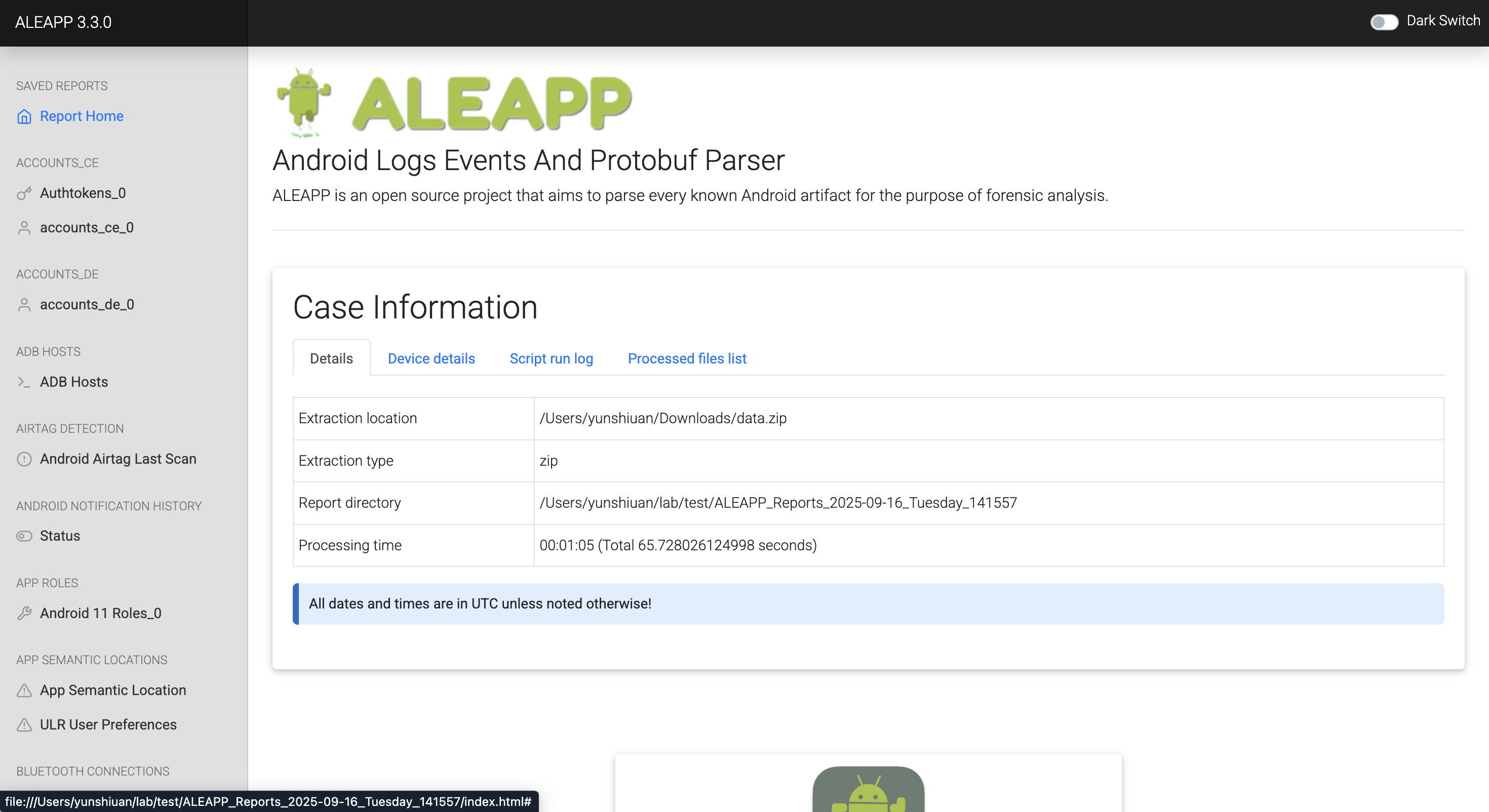

這些就是它將分析的結果轉成 HTML,類似生成一個報告,主要的頁面會在 index.html,點開之後會進入到這個頁面

之後就可以開始去翻有沒有什麼可疑的東西

其中的功能很多,這邊介紹其中一部分的內容

Home page

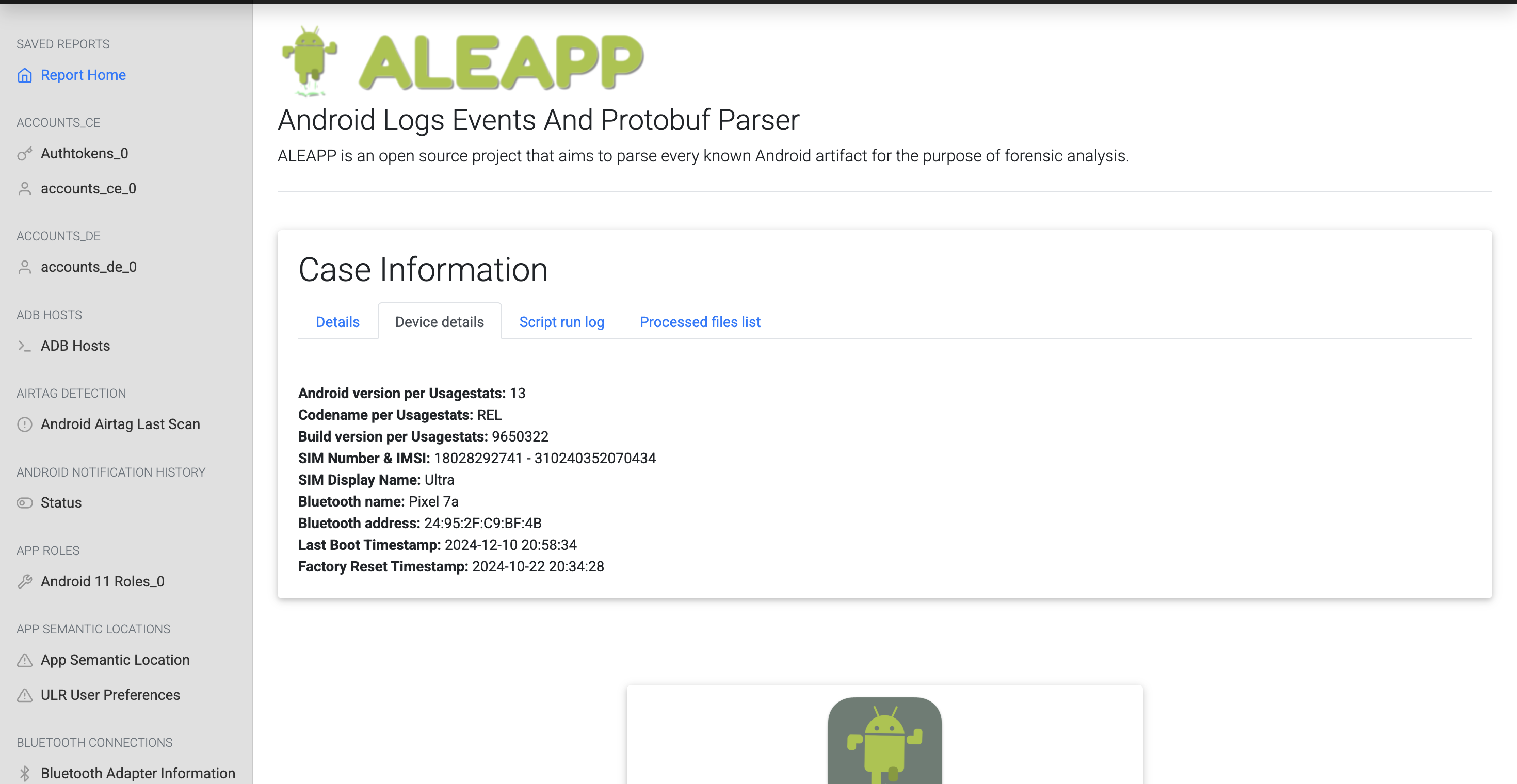

首頁就會顯示一些手機的名稱、SIM卡資訊等等

APP

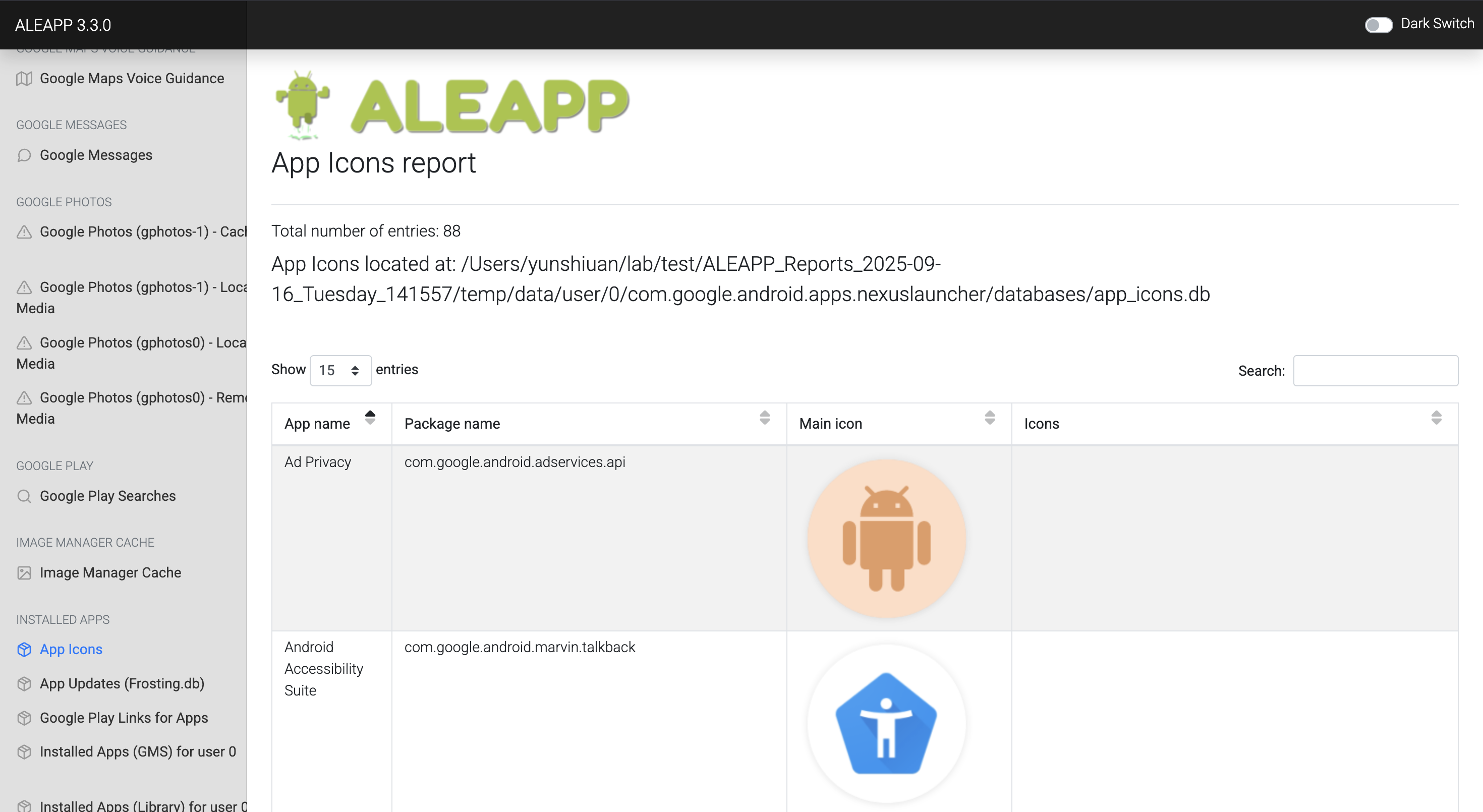

APP Icons

這邊可以查看使用者在裝置上安裝了什麼app

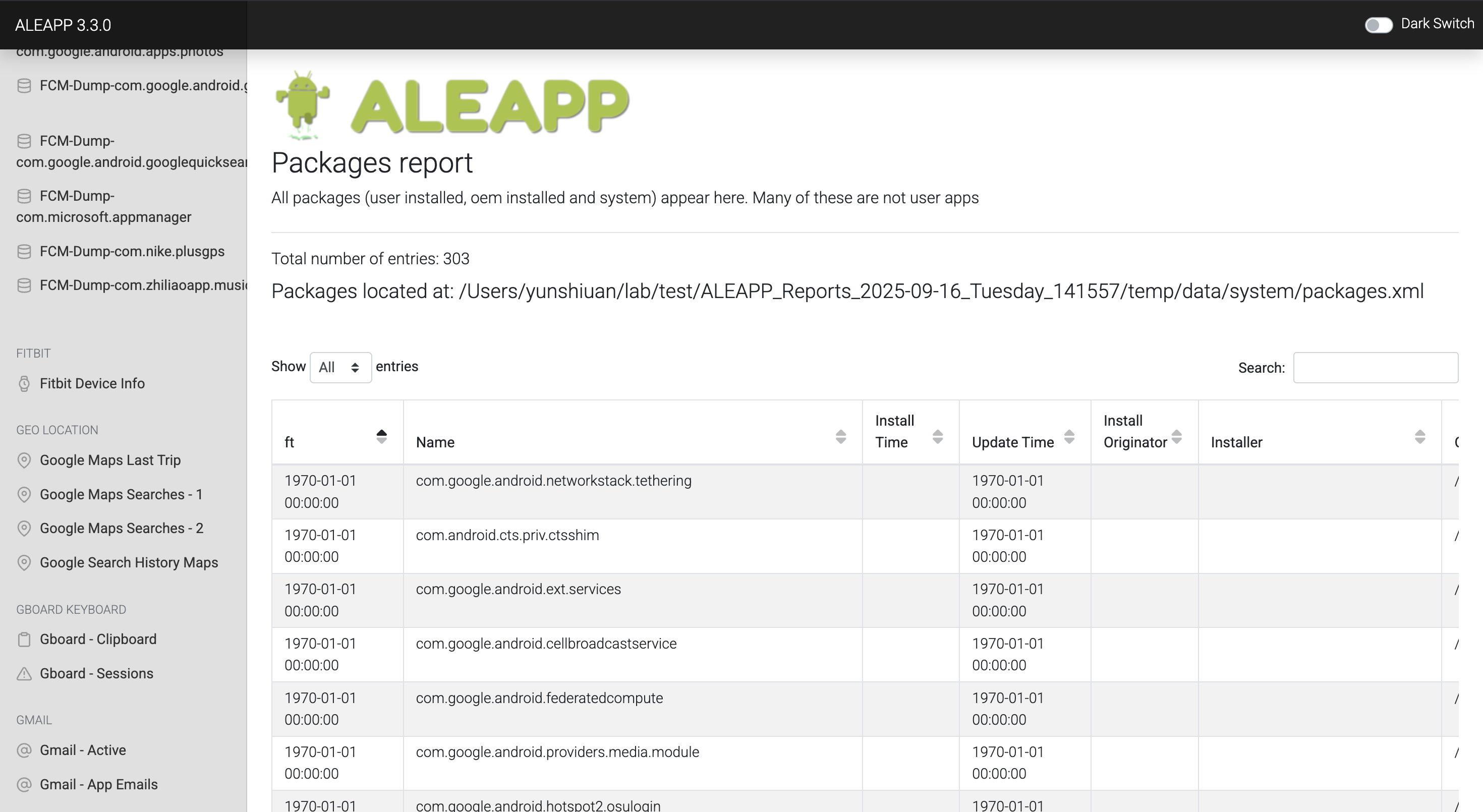

Packages

它會解析 packages.xml,記錄了裝置上安裝過的所有套件(應用程式),包含:

• 系統應用(隨 ROM 出廠)

• OEM 廠商附加應用

• 使用者自行安裝的應用(例如從 Google Play Store、adb sideload 等)

Bluetooth

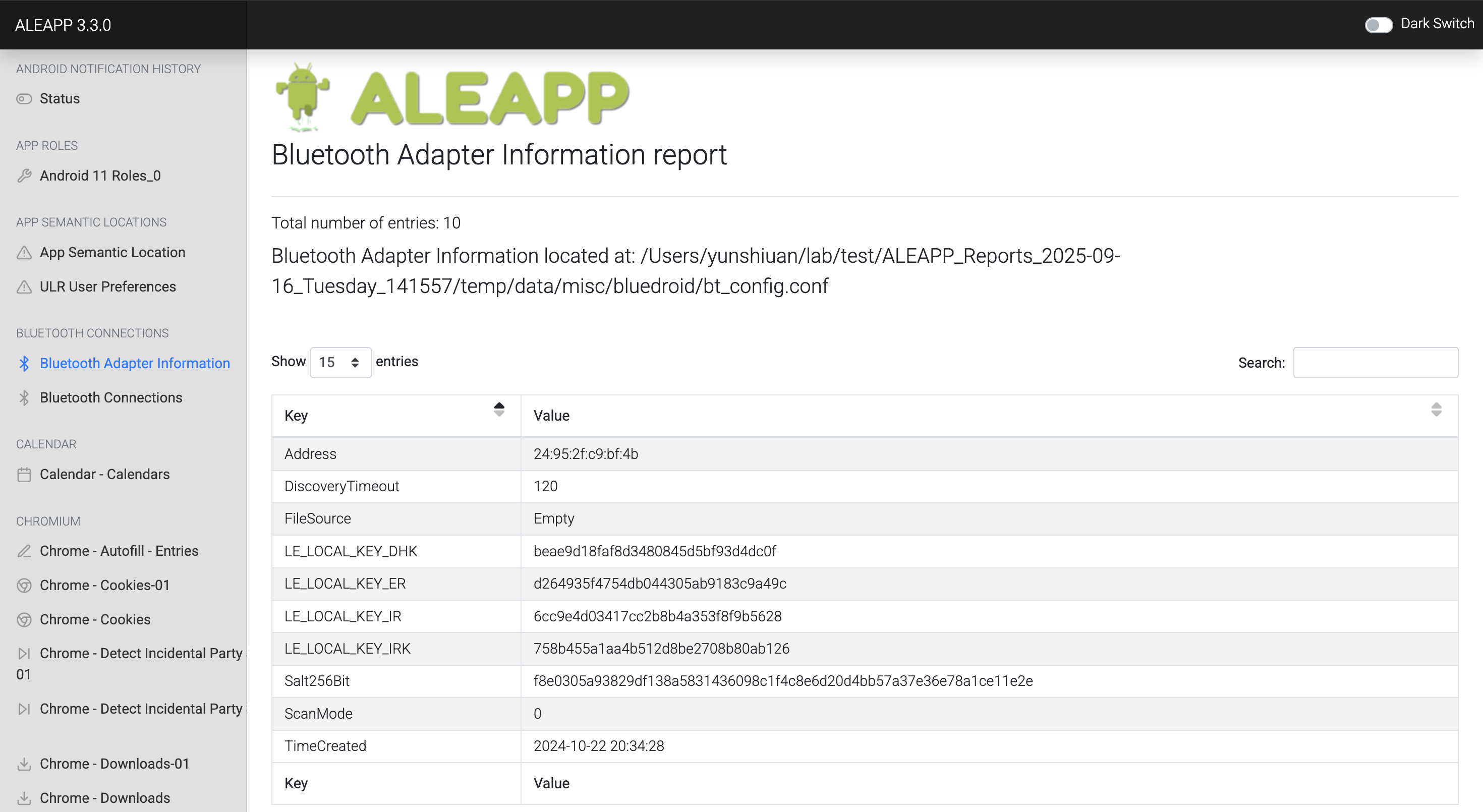

Bluetooth Adapter Information

這邊可以看到藍牙的一些設定

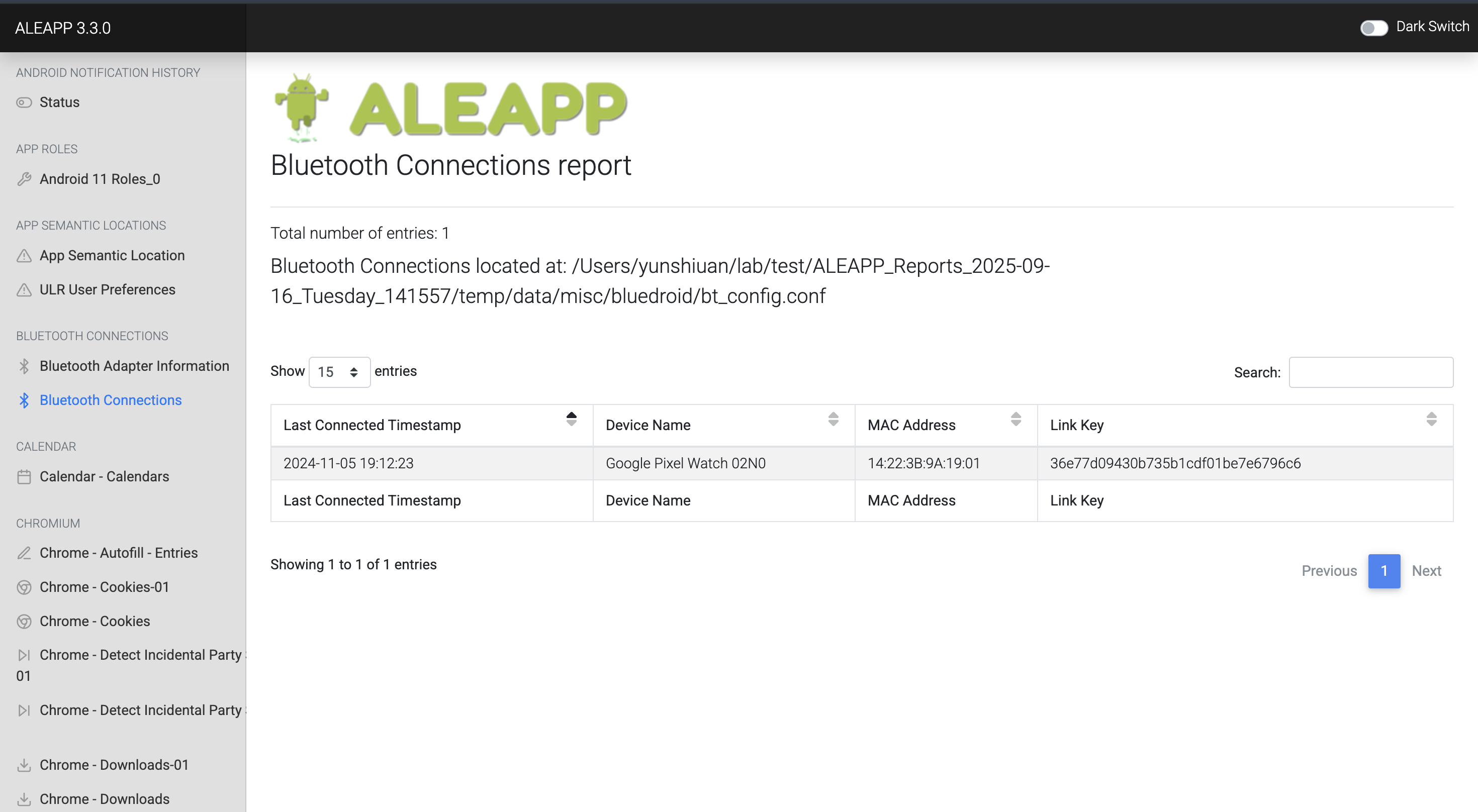

Bluetooth Connections

這邊可以看藍牙裝置連線紀錄

總結

今天簡單介紹 ALEAPP 工具,以及如何使用,之後希望可以再更深入研究這部分,如:如何在手機未解鎖或在未授權的情況下還是可以把 data 資料 dump 出來,以及更進階的分析技巧

📚 參考資料

https://www.youtube.com/watch?v=eG55F8glV0o

https://www.youtube.com/watch?v=L_rELVckEAA

https://www.youtube.com/watch?v=BWDdwHL15og

https://www.stark4n6.com/2025/03/magnet-virtual-summit-2025-ctf-android.html